domingo, 27 de marzo de 2022

Análisis de riesgos

La información es el activo mas importante para una organización, por tal motivo debe de ser seguro.

¿Como conseguir la seguridad de los datos?

- Restringir el acceso a los programas y archivos.

- Asegurar roles de edición y escritura de datos.

- Asegurar que se utilicen los datos, archivos y programas correctos.

- Asegurar que la información transmitida sea la misma que reciba el destinatario.

- Asegurar que existan sistemas y pasos de emergencia alternativos de transmisión.

- Actualizar constantemente las contraseñas de accesos a los sistemas de cómputo.

Elementos de un análisis de riesgo

- Construir perfil de amenazas que esté basado en los activos de la organización.

- Identificación de los activos de la organización.

- Identificar las amenazas de cada uno de los activos listados.

- Conocer las prácticas actuales de seguridad

- Identificar las vulnerabilidades de la organización.

- Identificar los requerimientos de seguridad de la organización.

- Identificación de las vulnerabilidades dentro de la infraestructura tecnológica.

- Detección de los componentes claves

- Desarrollar planes y estrategias de seguridad que contengan los siguientes puntos:

- Riesgo para los activos críticos

- Medidas de riesgos

- Estrategias de protección

- Planes para reducir los riesgos.

Norma Nch-ISO 27001

La NCH ISO 27001 es una norma chilena que ha sido elaborada y difundida por el Instituto Nacional de Normalización (INN, la cual permite garantizar la confidencialidad e integración de la información que manipulan las organizaciones.

Vulnerabilidades del software

- Una mala configuración del software por parte del administrador y/o usuario.

- Una incorrecta programación durante el proceso de desarrollo o actualización del Software.

- Desconocimiento de seguridad informática en la mayoría de programadores.

Árboles de ataque

Los árboles de ataque constituyen una documentación extremadamente valiosa para un atacante, especialmente cuando incorporan el estado actual de salvaguardas, pues facilitan en extremo su trabajo.

Son un documento clasificado y deben tomarse todas las medidas de seguridad necesarias para garantizar su confidencialidad.

La construcción del árbol es difícil y además requiere de un gran conocimiento del objeto de protección, de sus vulnerabilidades, de las amenazas a las que esta expuesto, de las capacidades de los atacantes potenciales, así como de las características y efectividad de las medidas de seguridad o salvaguardas aplicables.

Marcar el objetivo final necesita gran conocimiento para saber el valor de la Organización y cual puede ser el objetivo del atacante respecto del mismo. 38 Construcción del árbol

El enriquecimiento del árbol de ataque en forma de ramas debería ser exhaustivo; pero está limitado por la imaginación del analista; si el atacante es “más listo” tiene una oportunidad para utilizar una vía imprevista.

Fases:

- Determinación del objetivo estratégico .

- Asignación de recursos .

- Determinar los objetivos tácticos.

- Elaboración de los planes tácticos.

- Ejecución del ataque.

- Análisis del resultado del ataque.

Metodología OCTAVE

OCTAVE

Se centra en el estudio de riesgos organizacionales, principalmente en los aspectos relacionados con el día a día de las empresas. La evaluación inicia a partir de la identificación de los activos relacionados con la información, definiendo este concepto con los elementos de TI que representan valor para la empresa (sistemas de información, software, archivos físicos o magnéticos, personas).

De esta forma, estudia la infraestructura de información y, más importante aún, la manera como dicha infraestructura se usa. Se considera que, con el fin de que una organización pueda cumplir su misión, los empleados de todos los niveles necesitan entender qué activos relacionados con la información son importantes y

cómo deben protegerlos.

- El proceso de evaluación contemplado por OCTAVE se divide en tres fases:

- Construcción de perfiles de amenazas basadas en activos.

- Identificación de vulnerabilidades en la infraestructura.

- Desarrollo de estrategias y planes de seguridad.

Metodologías para análisis de riesgos

Identificar los riesgos: generalmente inicia con una sesión de lluvia de ideas, en las que participan personas de todas las áreas, que tienen un profundo conocimiento del funcionamiento del negocio. Se enumeran todos los agentes externos o internos que pueden, eventualmente, generar un riesgo por absurdo que parezca, o una nueva oportunidad.

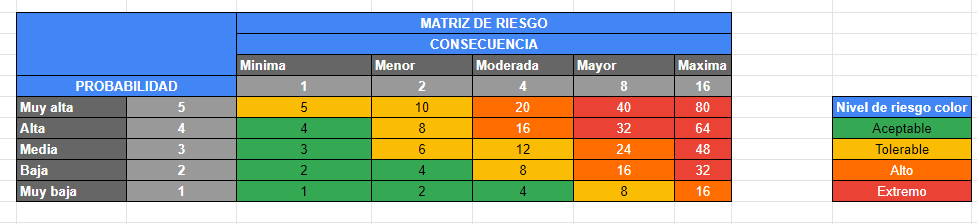

Determinar la criticidad de cada riesgo: los riesgos se evalúan comparándolos con un conjunto de factores y clasificándolos en una escala de acuerdo con su capacidad para impactar a la organización. Entre los factores que utilizamos para determinar que tan crítico es un riesgo, tenemos la probabilidad de ocurrencia y la facilidad o no para detectarlos.

Clasificación de los riesgos: algunos riesgos resultan tolerables o aceptables para la organización, debido a su baja incidencia, su impacto leve o su escasa probabilidad de ocurrencia. Este tipo de riesgos, generalmente, no requieren emprender ninguna acción sobre ellos. Otros, por el contrario, deben ser eliminados o mitigados en su impacto.

Determinar las acciones a seguir: finalmente, una vez la organización tiene una visión global de los riesgos a los que está expuesta, su capacidad de impacto y su probabilidad de ocurrencia, tiene todos los elementos necesarios para diseñar las acciones para el tratamiento de esos riesgos.

Norma NTC-ISO 27005

Norma ISO 27005

Contiene diferentes recomendaciones y directrices generales para la gestión de riesgo en Sistemas de Gestión de Seguridad de la Información. Puedes conocer más sobre la norma ISO 27005 en el siguiente post ISO/IEC 27005. Gestión de riesgos de la Seguridad la Información.

Es compatible con los conceptos generales especificados en la norma ISO 27001 y se encuentra diseñada como soporte para aplicar de forma satisfactoria un SGSI basado en el enfoque de gestión de riesgo.

La norma ISO 27005 reemplaza a la norma ISO 13335-2 “Gestión de Seguridad de la Información y la tecnología de las comunicaciones”. La norma fue publicada por primera vez en junio de 2008, aunque existe una versión mejorada del año 2011.

lunes, 21 de marzo de 2022

Reconociendo lo Aprendido UD1 - IoT

El Internet de las cosas (IoT)

Es el proceso que permite realizar la conexión de elementos físicos cotidianos al Internet: desde objetos domésticos comunes, como las bombillas de luz, hasta dispositivos médicos; también ciudades inteligentes con todo tipo de tecnología que ayuda al desarrollo.

Referencias:

https://es.statista.com/temas/6976/el-internet-de-las-cosas-iot/

https://es.wikipedia.org/wiki/Internet_de_las_cosas